ISUCON12 予選通過しました

ISUCON12に「第7西東京市」で参加し、最終スコア86470 (1位!) で予選を通過しました このチームで参加するのは7回目らしく、そろそろ常連チームを名乗ってもよいかもしれない

ISUCONの知名度は近年めちゃくちゃ上がっており、なんと3回募集がある参加枠のうち2回は開始3分以内、3回目も20分経たず埋まるという大人気ぶりです。人気アーティストのチケット争奪戦かよ

ISUCON12 予選参加応募にお申し込みいただいた皆さん、ありがとうございました!🚀

— ISUCON公式 (@isucon_official) 2022年6月11日

各回の申し込み状況を確認したところ

・第一期 220枠 2:44

・第二期 215枠 1:10

・第三期 215枠 18:52

となり、一般応募650枠が22分48秒で埋まりました。参加者の皆さんにはDiscordにて連絡をいたします。 #isucon

以下、詳細です

日時

- 2022/07/23 10:00 - 18:00

メンバー

- whywaita(インフラ全般)

- icchy(応援係)

- nomeaning(アプリ全般)

本当は3人集まって参加する予定だったのですが、急遽whywaitaが来れなくなったのでicchy, nomeaningのみオフィスで集まり、whywaitaはDiscordでリモート参加という形になりました。 会議室を提供してくれた弊社に感謝

基本方針

- Golang

- ベンチマーカーをデバッガー代わりに使う(ローカル環境構築は行わない)

- 終了約1時間前(17:00以降)は破壊的な変更を行わず、再起動試験に徹する

主な感想

- ポータル・ベンチマーカー共にノートラブルだった

- 問題紹介動画のクオリティがすごい

レポジトリ

最終的なコード

タイムライン

※ commit logとSlackの発言をベースにしています

| 時間 | できごと | スコア |

|---|---|---|

| 10:00 | CloudFormationでVM作成開始 当日マニュアル精読開始 初期ベンチ計測 |

2598 |

| 10:10 | VM作成完了 初期のコードをpush コードリーディング開始 ボトルネック計測環境の準備 |

- |

| 11:00 | コードを大体読み終わる SQLite3をMySQLに載せ替えるのを決意 一行ずつだとクソ遅いので変換スクリプトを書き始める |

- |

| 11:05 | billingReportByCompetitionを大会終了時のみ計算するように変更 | 3602 |

| 11:40 | SQLite3変換スクリプト書き終わる アプリケーション側のMySQL対応 |

3338 |

| 12:18 | playersAddHandlerをbulk insertにする | 2905 |

| 12:30 | SQLite3から移植してきたテナントデータが不完全であることが判明 | - |

| 12:35 | 変換スクリプトのバグに気づく(後述) | - |

| 12:40 | 正しく変換すると /initialize が間に合わないことに気づく |

0 |

| ~13:30 | bulk insert→ダメ mysqldump→ダメ LOAD DATA INFILE→ダメ テーブルごとバックアップしておいてSELECT INSERT→ダメ で頭を抱える、MySQL移行作業撤退も検討 |

0 |

| ~14:50 | 虚無の時間 SQLite3に戻しながらちょくちょく計測 この辺りで予選落ちも覚悟 |

3000~4000 |

| 14:50 | /initialize が呼ばれる度に毎回/var/lib/mysqlをリストアすることを思いつくcompetitionRankingHandlerの1+N解消 /initialize が通る |

6923 |

| 15:20 | playerHandlerの1+N解消 | 7025 |

| 15:25 | competitionScoreHandlerをbulk insertにする | 7972 |

| 15:29 | flockを消す | 8662 |

| 15:31 | MySQLのコネクション数を50まで引き上げる | 9506 |

| 15:35 | competitionScoreHandlerの1+N解消 | 11346 |

| 15:38 | competitionScoreHandlerでdead lockが発生していたので修正 | 23121 |

| 15:45 | App+DBの2台構成に変更 | 45857 |

| 15:57 | dispenseIDを高速化 ユーザーが異常に増えたことによりスコアは下がる |

20212 |

| ~17:00 | 虚無の時間2 | - |

| 17:10 | player_scoreで最新の一件のみに注目するように修正 これが最後の破壊的な変更 |

66960 |

| 17:19 | SQLLoggerとechoのDEBUGログを無効化 | 76721 |

| 17:19~17:29 | 再起動試験 | 77990~81167 |

| 17:31 | デフォルトのencoding/jsonは遅いのでgo-jsonを使うように修正 | 86872 |

| 17:33 | マニュアルを再度読む | - |

| 17:36 | dispenseIDの高速化をもう一度試す (ここでulidをそのまま使うと文字種がhexadecimal ([0-9a-f]) からBase32 ([A-Z2-7=]) に変わるため、レギュレーションに抵触するのではないかと思い"%x"に修正) やはりスコアが下がるのでLastInsertIdで行くことを決定 |

80859 |

| 17:38~ | ひたすらベンチを回し続ける | 85941~86999 |

| 17:53 | 86470が出たところでフィニッシュ | 86470 |

15時以降の伸びがすごいですね。

これね、開始5時間後の様子です #isucon pic.twitter.com/qA3VMVNEO6

— マイナンバーカード受取、自転車 (@icchyr) 2022年7月23日

その他

SQLite3→MySQL変換スクリプトのバグ

#!/usr/bin/env python3

import sqlite3

values_competition = []

values_player = []

values_player_score = []

for i in (1, 100):

conn = sqlite3.connect(f'file:{i}.db?mode=ro', uri=True)

cur = conn.cursor()

for r in cur.execute('select * from competition'):

values_competition.append(r)

for r in cur.execute('select * from player'):

values_player.append(r)

for r in cur.execute('select * from player_score'):

values_player_score.append(r)

conn.close()

sql = """

DROP TABLE IF EXISTS competition;

DROP TABLE IF EXISTS player;

DROP TABLE IF EXISTS player_score;

CREATE TABLE IF NOT EXISTS competition (

id VARCHAR(255) NOT NULL PRIMARY KEY,

tenant_id BIGINT NOT NULL,

title TEXT NOT NULL,

finished_at BIGINT NULL,

created_at BIGINT NOT NULL,

updated_at BIGINT NOT NULL

);

CREATE TABLE IF NOT EXISTS player (

id VARCHAR(255) NOT NULL PRIMARY KEY,

tenant_id BIGINT NOT NULL,

display_name TEXT NOT NULL,

is_disqualified BOOLEAN NOT NULL,

created_at BIGINT NOT NULL,

updated_at BIGINT NOT NULL

);

CREATE TABLE IF NOT EXISTS player_score (

id VARCHAR(255) NOT NULL PRIMARY KEY,

tenant_id BIGINT NOT NULL,

player_id VARCHAR(255) NOT NULL,

competition_id VARCHAR(255) NOT NULL,

score BIGINT NOT NULL,

row_num BIGINT NOT NULL,

created_at BIGINT NOT NULL,

updated_at BIGINT NOT NULL

);

"""[1:]

CHUNK_SIZE = 100000

for i in range(0, len(values_competition), CHUNK_SIZE):

sql += "INSERT INTO competition VALUES " + ', '.join(f"{d}".replace('None', 'NULL') for d in values_competition[i:i+CHUNK_SIZE]) + ';' + '\n'

for i in range(0, len(values_player), CHUNK_SIZE):

sql += "INSERT INTO player VALUES " + ', '.join(f"{d}".replace('None', 'NULL') for d in values_player[i:i+CHUNK_SIZE]) + ';' + '\n'

for i in range(0, len(values_player_score), CHUNK_SIZE):

sql += "INSERT INTO player_score VALUES " + ', '.join(f"{d}".replace('None', 'NULL') for d in values_player_score[i:i+CHUNK_SIZE]) + ';' + '\n'

print(sql)

このスクリプトは正しく動きません。なぜでしょうか?

答え

...

for i in (1, 100):

conn = sqlite3.connect(f'file:{i}.db?mode=ro', uri=True)

...

1.dbと100.dbしか読まないため

for i in (1, 100+1):

って書いたときに101.dbが見つからないよと言われた時点で気づくべきだったね

最後に

- 運営の皆さん本当にありがとうございました。過去最高に快適な予選だったと思います

- ベンチマーカーもポータルもトラブルなくて本当にすごい

- 実は今回で5回連続予選通過しているらしい

- ありがとうwhywaita、ありがとうnomeaning

- 本選は3人で集まって参加したい

- 本選に参加される方よろしくお願いします

WCTF2020

この記事はCTF Advent Calendar 2020の11日目の記事です。前回の記事は @bata_24 さんによるgefを改造した話でした。その前の一週間も @bata_24 さんによる記事でした。今年のAdvent Calendarの3分の1は @bata_24 さんによって埋められたことになります。なお現時点で、明日を含む10日分は担当が決まっていません。過疎っていますね。

私がインターネット上に公開しているブログは大きく分けて二つあり、非技術系のトピックを投稿するこのブログと、技術系のネタを投稿するblog.tonkatsu.infoがあります。

もともと今日の記事では、WCTFというCTF中に見つけた、Discordというアプリを使った面白いバグについての話をするつもりだったのですが、修正されてまだ時間が経ってからでないと公開しちゃダメとDiscordの人に言われたので今日は書けません。もうちょっとしたら書きます。

代わりにと言ってはなんですが、そのWCTFというCTFの話をしようと思います。技術的なことにはあまり触れない (+日本語でしか書かない) ので、こっちのブログに投下しています。

WCTFとは

CTFとは何か、という説明については流石に省略します。コンピュータ総合格闘技ですね。

CTFはいろんな国の企業や団体によって開催されていますが、WCTFというのは中国最大といわれているアンチウイルスベンダー Qihoo 360 という会社が主催しているCTFです。

普通のCTFは事前に運営が用意した問題に参加者がチャレンジしますが、WCTFで採用されているBelluminarは参加者が問題を持ち寄って解く形式です。凄腕の参加者が問題を用意するので必然的に難易度が担保されます。(本当?)

Belluminarというのはもともと韓国のPOCというカンファレンスで開かれていたCTFの形式です。 本家は2015年に始まり、その後2016年からQihoo 360によってWCTFがBelluminar Beijingとして開催されています。

What is BELLUMINAR

Belluminar, hacking contest of POC, started at POC2015 in KOREA for the first time. Belluminar is from ‘Bellum’(war in Latin) and ‘seminar’. It is not a just hacking contest but a kind of festival consisted of CTF & seminar for the solution about challenges. Only invited teams can join Belluminar. Each team can show its ability to attack what other teams want to protect and can defend what others want to attack.

Belluminar will not be restricted in one area but emerged as a worldwide hacking event. The beginning of Belluminar seemed to be humble, so properous will the future of it be.

歴史的にはBelluminar Beijingと呼ぶのが正しいのですが、面倒なので以降もWCTFと呼びます。

で、↑の説明だとちょっとわかりにくいのですが、WCTFは問題を解くことに加えて "seminar" と呼ばれるフェーズがあります。

このseminarでは、自分で作成した問題の解説を、他のチームと大会のジャッジがいる場で発表し、その問題に対する評価を得点とします。つまり、いわゆるクソ問を作ってきたらここで干されるわけですね。

最終的な得点は、他のチームが作ってきた問題と (当然ですが、自分のチームが用意した以外の問題を解きます) seminarの得点を合計して算出されます。

seminarで評価される項目は以下の4つです。

- innovative (新規性, 問題のアイデアが新しいか)

- reasonable (合理性, 問題の構成に無理がないか)

- flawless (完全性, 問題に穴がないか)

- stable (安定性, 問題が安定しているか)

これらの指標について、100点満点で評価をつけ、全部の平均がそのチームからの評価点ということになります。最終的な得点は、チームからの評価とジャッジからの評価にそれぞれ重みをつけて合計したものです。

実をいうとこれはあまり良い指標とは言えません。問題によっては評価不可能であるからです。

例えばこんな問題に対する評価を考えてみましょう。「独自実装のCPUのエミュレータが動作しており、サンプルコードが与えられている。解法はCPUのある命令にバッファオーバーフローが存在するのでそれを使ってexploitする」

ちなみにこれは経験談ではなく、あくまでも架空の一例です。

まずinnovativeについて評価します。独自実装のCPUが動作していますから、当然こんな問題を見たことはありません。新規性の塊でしょう。でも独自CPUは結構見たことあるので80点。

reasonableはどうでしょう。まずブラインドで仕様書すら存在しないCPUの命令列をguessingしなければならない上に、その命令にバッファオーバーフローがあることを突き止める必要があります。できるか?0点。

flawlessはというと、そもそも問題に穴がないか評価できません。 0点はかわいそうなので20点くらいあげます。

stableもflawlessと同じで評価できません。まあ30点くらいあげてもいいんじゃないですか?

次はこんな問題を考えてみましょう。再度いいますが、これは経験談ではなく、あくまでも架空の一例です。

「参加者に与えられているのはある環境に対するシェルだけである。実はこの環境はブラウザ上のJavaScriptで動作するOSで動作しており、busにペイロードを流すとXSSが発火する」

innovativeから見ていきましょう。busでXSSする、こんなアイデアは見たことがありません。控えめに言っても100点でしょう。

reasonable。busでXSSする、こんなアイデアを思いつくはずがありません。0点。

flawless。そもそも問題に穴がないか評価できません。 0点はかわいそうなので20点くらいあげます。

stableもflawlessと同じで評価できません。まあ30点くらいあげてもいいんじゃないですか?

このように、問題があまりにも奇抜すぎる場合はflawlessとstableをつけることができなくなります。 また、人によっては不快な思いをした問題に対して意味もなく低い点をつけたりすることがあるので、やはり合理的な指標ではなさそうです。

ここまで説明するとわかると思いますが、WCTFにおいて最適な戦略は難しい問題を作り、かつ低評価をつけられない問題をつくることです。

この「低評価をつけられない」というのがミソで、例えば1day exploitで世の中にPoCが出回っていない問題とかにすると、低コストで解くのに時間がかかる問題が作れるわけです。

実際にESPRは基本的にこの方針で問題を作っており、毎年seminarの点数を稼ぎつつ他のチームに解かれにくい問題に仕上げています。ずるいね

WCTF2020

の話を書こうと思ったんですが、疲れたのでまた今度にします。

明日のCTF Advent Calendarの担当はいません。誰か書いてくれ

進路

2020年3月に東京農工大学博士前期課程を修了します。1 学部時代を含めると計6年間 (1年間の休学期間を除く) 通い続けた大学でした。

今回は今までやってきたことの振り返りと、今後どうするのか、についてです。ポエムです。なるべく短くしたつもりですが、ちょっと長いかもしれません。

今まで何をやってきたのか

競技プログラミング

大学に入った当初は特に目的もなく、なんとなく将来も仕事がありそうだなくらいの感覚で選んだ情報工学科だったため、とりあえずMCCというコンピュータ系のサークルに入って競技プログラミングを始めました。

チームでACMが主催するICPC (国際大学対抗プログラミングコンテスト) にも出場したりしたのですが、競技プログラミングはあまり肌に合わなかったようで、特にレートを上げることもありませんでした。

もともと考察が好きだったので、ICPCに出場した時は閃き系問題の解法を考えたり、環境構築やデバッグを担当していました。他の二人はバンバンコードを書くタイプだったので、チーム的にはうまくマッチしていました。

最後の年は国内オンライン予選で5位 (大学別2位) に食い込んだりもしたので、それなりにうまくやれていたのかなと思います。

CTF

競技プログラミングを初めて一年後くらいに、同サークルに所属していた @Shift_Crops から声をかけられて初めたのがCTFでした。

「CTFって何?」と聞いたら「パズルみたいなもん」と言われて、なんとなく面白そうだなと思って初めたのがきっかけです。

当初はCTFブームが始まりかけくらいのころで、オンラインに転がってる問題はksnctf, akictfくらいしかなかったのを覚えています。

コンピュータのことはほとんどわからず、base64も知らずにヒントをもらいながらようやく解いたonionが初めて解いたCTFの問題だった気がします。

しばらくの間は誘ってもらった @Shift_Crops と、MCCの同期何人かでtuat_mccという名前でたまにオンラインCTFに出てたりしてました。

少しして、当時交流のあったMMAとCureSecureとお試しで合同チームを組んで、RuCTFEに出ることになりました。

結果は100位、ほとんど何もできませんでした。

そしてその時のチームが今のTokyoWesternsに至ります。当初に比べるとメンバーも増え、世界ランキングにも食い込める成績を残せるレベルまでなりました。

研究

大学では、学部4年生になるまでは競プロやCTF以外は特に何もしませんでした。

学部4年生で研究室に配属されて、なんとなくマルウェア検知をやりたいという漠然とした考えだけがあり、最初のうちはDECAFやDRAKVUFを弄って、なんとなくWindows APIフックができてすごいなあくらいのことをやっていました。

@ntddk の一生あとで読んでろには大変お世話になったのを覚えています。

彼が同年代だったこともあり、僕自身にとっても大きな刺激になっていたと思います。

しばらくいろんなサンドボックスを触った後、指導教官から急に「BitVisorってのがあるんだけど、触ってみない?」と言われ、とりあえずどんなものかと動かしてみました。

当時はVMMどころかシステムプログラミングに関する知識もほとんどなく、ソースコードを読んでも正直何をしているのかさっぱりわかりませんでした。

ネットに転がっているQiitaの記事や、BitVisor Summitでのスライドを漁りながら試行錯誤していたら、なんとなくBitVisorの改造方法がわかってきて、BitVisorを使ってマルウェア検知機構を作ろうということになりました。

マルウェア検知機構のロジックをVMM内で記述できたら面白いなと思い、LuaとLibVMIを組み込んでいい感じのシグネチャマッチングを書けるシステムを目指しました。

いろんなライブラリの移植を試みる課程でリンカの仕組みを調べたり、JSONパーサを書いたり、時にはファイルシステムやメモリアロケータの実装をしたりしました。

実装の際にはいろいろ壁がありましたが挫折することはなく、競技プログラミングをやっていた経験が生きたのかな?と思っています。

そんなこんなでシステムプログラミングやVMMの作り方などの知識が身につき、すっかり低レイヤーに染まってしまいました。 主にBitVisorをベースとした研究をいくつか発表し、他の研究者の方たちから筋が良い(?)と評価して頂いたものもあります。

www.slideshare.net

CBCTF 2

TokyoWesternsを立ち上げて2年くらい経ったころ、交流のあったpotetisenseiから「新しいCTFを立ち上げたいんだが、一緒に手伝ってくれないか」と持ちかけられ、彼の持っていたアイデアに感銘を受けて協力することにしました。

当時お互いに交流のあったkanaさんに協力を仰ぎ、5年目を迎えたCODE BLUEというカンファレンスでCBCTFをやらせてもらえることになりました。

CBCTF 2017 (初回) はbinjaが温めてきた問題でJeopardyのみをやり、2回目の予選はオンラインでJeopardy, 決勝戦はpotetisenseiの考案した新しいCTF形式 Bull's Eye で行いました。

最初のBull's Eyeのバックエンドは全てRailsで実装されており、Rubyに明るくなかった僕はあまり開発に関われませんでした。

また本番はdocker-composeの謎挙動や、sidekiqの カスみたいな 仕様により円滑にコンテストを進行することができず、運営も炎上したし海外チームにも大きな迷惑をかけました。

なによりも、バックエンドをメインで開発していた @tyage が大半のバグ修正を行い、僕はアドホックな解決策を示すことしかできませんでした。tyageごめんね。

次年度 (2019) のCBCTFはバックエンドを完全に一新し、新たにGolangで実装することに決めました。

スコアサーバ側は既にある程度Railsで完成されていたので、ワーカーやスケジューラなど根幹部分のみを再実装することに決め、全部フルスクラッチで書きました。

実装はGitHubに上がってます。ちょくちょくひどいcommitとかがあるのは許して下さい。

Golangを選んだ理由の一つは、非同期処理がやりやすそうだなと思ったからです。実際にスケジューラを書き始めるまで知らなかったのですが、gRPCがちゃんとキャンセルできてエラーハンドリングも問題ないの便利ですね。context考えた人すごくないですか?あれめちゃくちゃ便利だと思います。

もう一つの理由は、依存関係のないシングルバイナリで出力されることです。PythonやRubyなどのスクリプト言語でアプリケーションをデプロイした経験のある人はわかると思うんですが、パッケージ管理とか処理系のバージョンとかで躓くとかなり面倒なんです。

Golangだとアプリケーション単位でバイナリが一つ出てくるだけなので、デプロイがめちゃくちゃ楽です。新しくパッケージ追加してもバイナリの中に含まれているので、デプロイ先でpip installやbundlerを走らせけなければならない、ということがないわけです。

あと学習コストがそんなに高くないです。Rustとかに比べれば、の話ですが。

留学

CTFをやっていた関係で海外の人たちと交流が生まれ、UCSBのPhDを卒業後ASUで研究室を立ち上げた、元ShellphishのリーダであるYan Shoshitaishvili氏から「こっちで研究インターンをしてみないか」と言われ、修士1年を終えたタイミングで半年間ASUに研究留学をすることになりました。

ASUでは主にfuzzingのプラットフォームに関する研究を行い、現実世界のアプリケーションをなるべく低コストかつスケールする方法でfuzzingする手法を提案し、プロトタイプの実装を行いました。

半年間という短い期間だったので、テーマ決めや実装方針などを含めるととても足らず、論文を完成させる前にインターンは終わってしまいましたが、今でも引き継がれて続いているそうです。

詳しいことは書けませんが、別の研究チームも加わってより良いアーキテクチャになっています。そのうち論文が出るんじゃないでしょうか。

ASUで留学している間に様々な縁が生まれ、2019年のNDSSというトップカンファレンスのWorkshop on Binary Analysis Research (BAR) では招待講演をさせてもらったりしました。 同講演では、先ほどのBull's Eyeのコンセプトについての発表をしてきました。 聴衆の食いつきは良く、終わった後にアメリカの国防関連の人から話を聞かれたりもしました。 世界でも類を見ない新しいアイデアであり、評価はかなり高かったです。この辺はさすがpotetisenseiといったところでしょう。3

その他

TokyoWesternsとしてCTFをやっている上で、いろんなところで講義したり発表したりしました。 中でも一番有名なのはCODE BLUE 2019で発表したAVOracleだと思います。

I published my slides at CODE BLUE 2019: "Let's Make Windows Defender Angry:

— icchy (@t0nk42) 2019年11月1日

Antivirus can be an oracle!"

This presentation is a summary of works on AVOracle for these half years, and I presented a new use of Windows Defender as a file modifier. Enjoy!https://t.co/81ylka9fZf

これはWCTF 2019に持っていくために考えていた問題が原案となっており、Windows Defenderを使ってなんか面白いことやろうっていう状態からひねり出したアイデアです。我ながらよく思いついたなと思っています。一生に一度あるかないかくらいだと思っています。

他にもいろいろありますが、記事が長くなるので省略します。

これからどうするのか

外資系企業に行こうとしたりもしましたが、最終的には日本に残ることにしました。 理由は以下の通りです:

- 面接の準備がヘタクソすぎて受けた企業ほとんど落ちた

- 最終的に行きたい企業があったが、タイミングの問題ですぐに入れない状況だった

- 仮に外資系に行っても、最終的には↑の企業に行くつもりだった

- その企業から今年入社の誘いを受けたので無理に他を探す必要がなくなった

誘いを受けた企業はベンチャーなのですが、とにかく仕事内容が面白くて、まさに自分が求めていたものでした。 仕事内容もさることながらメンバーもトップクラスと呼べる人材ばかりが揃っており、このメンバーならなんでもできそうだな、と思ったのが決め手です。 どこの会社かは、多分そのうち明らかになると思うのでここでは言いません。 ちなみに口頭だけでまだ正式なオファーを受けているわけではないので、札束で殴るなら今がチャンスです。4

逮捕された場合にできることできないこと

いや~あなたが素直に認めてくれてこっちも助かったよ! プログラミングとかに詳しかったらどうしようかと思っていたけどね

最近日本だけでなく世界(?)をも騒がせている兵庫県警の無茶な逮捕劇ですが、ことセキュリティ業界に大きな打撃を与えていることをご存知でしょうか。

セキュリティに関する知見を共有する有名な勉強会であるすみだセキュリティの活動休止 (http://ozuma.sakura.ne.jp/sumida/2019/03/15/77/) をはじめ、詳細な手順を含んだ技術ブログの公開停止など業界全体の萎縮ムードがここ数日で加速しています。僕も自衛のために、公開していた技術系の記事のうち、日本語で書かれておりかつセキュリティに関するものを非公開にしました。

「なにをそんなに神経質になっているんだ」と思う方もいらっしゃるかもしれませんが、逮捕・起訴されてしまってからでは取り返しがつきません。一般的に前科と呼ばれるものは起訴されて有罪判決が下された場合に初めてつくものですが、逮捕された時点で前歴という扱いになります。そのため逮捕されても落ち着いて不起訴になるように動けば良いのですが、前歴というのは印象が悪いです。もし採用に際して「前科・前歴がある場合はあらかじめ申告してください」と言われた場合に、下手に隠すと経歴詐称になります。かといって前歴があることを正直に述べても、何もない人に比べると印象が悪くなるのは避けられないでしょう。いずれにせよ逮捕されないに越したことはありません。

では万が一逮捕されてしまった場合に一体どれほどのリスクがつきまとうのでしょうか?周りからの心証が悪くなるのは言うまでもありませんが、前科がついた場合に制限されるものの代表例としては、資格の取得と渡航があるようです。それぞれについてまとめてみました。

僕は法律に関して一切の素人なので内容については責任を持ちません。あしからず。

資格の制限

起訴および有罪が確定した時に特定の資格を保持している場合、その資格の剥奪・再取得制限がかかる場合があります。

参考: 前科と資格制限 - 【刑事事件専門】渋谷青山刑事法律事務所(東京都渋谷区)

| 対象資格 | 資格を制限する刑(とその期間) | 効果 | 資格制限法条 |

|---|---|---|---|

| 医師 | 罰金以上の刑 | 1.免許を与えないことがある 2.免許の取消し又は3年以内の医業の停止の処分をすることができる |

医師法 4条3号 7条2項 |

| 保健師,助産師,看護師,準看護師 | 罰金以上の刑 | 1.免許を与えないことがある 2.免許の取消し又は3年以内の業務の停止の処分をすることができる |

保健師助産師看護師法 9条1号 14条1項・2項 |

| 歯科医師 | 罰金以上の刑 | 1.免許を与えないことがある 2.免許の取消し又は3年以内の歯科医業の停止の処分をすることができる |

歯科医師法 4条3号 7条2項 |

| 歯科衛生士 | 罰金以上の刑 | 1.免許を与えないことがある 2.免許を取り消し,又は期間を定めて業務の停止を命じることができる |

歯科衛生士法 4条1号,8条1項 |

| 獣医師 | 罰金以上の刑 | 1.免許を与えないことがある 2.免許を取り消し,又は期間を定めて業務の停止を命じることができる |

獣医師法 5条1項3号 8条2項3号 |

| 薬剤師 | 罰金以上の刑 | 1.免許を与えないことがある 2.免許を取り消し,又は3年以内の業務の停止の処分をすることができる |

薬剤師法 5条3号 8条2項2号・3号 |

| 学校の校長,教員 | 禁錮以上の刑 | なることができない | 学校教育法 9条2号 |

| 一般職の国家公務員 | 禁錮以上の刑(刑執行終了まで) | 1.官職に就く能力を有しない 2.受験することができない 3.失職する |

国家公務員法 5条3項2号 8条1項1号 38条2号 43条 76条 |

| 地方公務員 | 禁錮以上の刑(刑執行終了まで) | 1.職員となり,又は競争試験若しくは選考を受けることができない 2.職を失う |

地方公務員法 9条の2,3項,8項 16条2号 28条4項 |

| 取締役 | 会社法331条1項3号 に定める条件 (刑の執行終了後2年)、 それ以外の禁錮以上の刑 (刑執行終了まで) |

なることができない | 会社法 331条1項3号,4号 |

| 公認会計士 | 公認会計士法4条2号 に定める条件 (刑の執行終了後5年)、 禁錮以上の刑 (刑執行終了後3年) |

1.なることができない 2.登録を抹消しなければならない |

公認会計士法 4条2号・3号 21条1項3号 16条の2,1項・5項1号 |

| 税理士 | 禁錮以上の刑 (刑執行終了後5年) 国税,地方税に関する法令 (3年) 税理士法の罪による罰金の刑 (刑執行終了後3年) |

1.資格を有しない 2.登録を抹消しなければならない。 |

税理士法 4条4号・5号・6号 26条4号 |

| 一級建築士 | 禁錮以上の刑, 建築士法に違反し 又は建築物の建築に関する罪を 犯し罰金の刑 (刑執行終了後5年) |

1.免許を与えない 2.免許の必要的取消 |

建築士法 7条3号・4号 8条の2第3号 9条1項2号・3号 8条1号・2号 |

定められる罪を犯した場合に、再度資格を得ることができるのかできないのかを一覧にすると以下のようになります。(△は必ずしも取得できるわけではないということを意味します)

| 資格 | 再取得の可否 |

|---|---|

| 医師 | △ |

| 保健師,助産師,看護師,準看護師 | △ |

| 歯科医師 | △ |

| 歯科衛生士 | △ |

| 獣医師 | △ |

| 薬剤師 | △ |

| 学校の校長,教員 | × |

| 一般職の国家公務員 | × |

| 地方公務員 | × |

| 取締役 | × |

| 公認会計士 | × |

| 税理士 | × |

| 一級建築士 | × |

意外なことに、医療系の資格は必ず取得を拒否されるわけではありません。一方で教員や公務員、取締役などの資格は禁錮以上の刑を課せられた場合は決められた期間をすぎるまで再取得を拒否されるようです。

なお、他に取得を制限される資格の例としては以下のものがあります。

詳しい条件はそれぞれの資格に関する法に定められていると思いますが、調べるのが面倒なのでここでは割愛します。

渡航に関する制限

エンジニアの皆さんは資格制限よりもこちらの方が困ると思います。前科があるとどのような制限があるのでしょうか。

旅券(パスポート)の発行制限

パスポートの発行に関しては旅券法13条に定められています。このうち、2号および3号には以下のように定められています。

- 死刑、無期若しくは長期二年以上の刑に当たる罪につき訴追されている者又はこれらの罪を犯した疑いにより逮捕状、勾引状、勾留状若しくは鑑定留置状が発せられている旨が関係機関から外務大臣に通報されている者 (2号)

- 禁錮以上の刑に処せられ、その執行を終わるまで又は執行を受けることがなくなるまでの者 (3号)

不正指令電磁的記録に関する罪は3年以下の懲役または50万円以下の罰金のため、もし2年以上の刑が課された場合はパスポートが発行できなくなりますし、禁錮以上の刑(禁錮・懲役・死刑)に該当する(刑法9条・10条)ため、最大3年パスポートが発行できないことになります。1

渡航制限

日本は世界中の国と比べると比較的渡航に関する制限が緩く、短期滞在であればほとんどの国にビザ無しで入れるようになっています。しかし、アメリカ・カナダ・オーストラリアにおいてはいかなる場合でも渡航に際して電子渡航認証を事前に取得する必要があり、それぞれESTA, eTA, ETA (ETAs)と呼ばれています。これはそれぞれの国独自の入国許可証みたいなもので、Webから簡単に申請することができます。場合によりますが実際に承認されるのもせいぜい72時間とされており、それほど手間ではありません。

アメリカ

アメリカでは逮捕歴があるとビザなし渡航(ESTAによる渡航)が許可されておらず、必ず事前にビザの申請を行わなければなりません。ESTAは申請から3日が目安と言われており、申請自体は料金の支払いを含めてWebのみで完結します。しかしビザを取得する場合、種別にもよりますが、必要な書類を用意した上でアメリカ大使館で面接を受け、さらにそこからビザつきパスポートが発送されるまで一週間程度待つ必要があります。例えば「来週アメリカ出張が入った」というケースにおいて、有効なビザを持っていない場合は逮捕歴がある時点で出張をキャンセルしなくてはならないということです。

カナダ

カナダの場合は犯罪歴があってもeTAを申請することができるようですが、実際に承認されるかどうかはカナダ大使館側の判断次第のようです。しかし申請フォームには犯罪歴に関する記入欄があり、正直に申告する必要があります。

オーストラリア

オーストラリアのETA (ETAs) の申請要件には「刑期の合計が12ヶ月を越える有罪判決(実刑・執行猶予に関わらず)を受けていないこと」とあり、一定の犯罪歴があるとビザの申請が必須のようです。しかしオーストラリアの場合、ビザの申請はオンラインで可能で、必要な書類なども電子データによる送付が認められています。ビザの発給までの期間の目安としては一週間とされており、アメリカに比べると比較的手軽にビザを取得することができるようです。

電子渡航認証の申請可否をまとめると以下のようになります。

| 渡航先 | 逮捕歴有り | 犯罪歴有り |

|---|---|---|

| アメリカ | × | × |

| カナダ | △ (拒否される場合もある) | △ (拒否される場合もある) |

| オーストラリア | △ (12ヶ月を越える有罪判決を受けていない場合は申請可能) | × |

その他のビザ無し入国が可能な国については、特に制限は無いようです(全ての国を詳しく調べたわけではありません)。とはいえ、入国カードに犯罪歴を記入する欄があった場合は正直に書いた方がよいです。後になって詐称が発覚すると、入国審査官に軽く詰め寄られる比ではないトラブルに発展するかもしれません。

その他

まぁ懲役3年罰金50万以下なんだけど、あなたは初犯だから略式起訴で罰金30万になるだろうな

とありますが、略式起訴は被疑者の同意無しには成り立たず、同意した場合は罪を認めることになります。略式命令の告知を受けた日から14日以内は正式裁判の請求を行うことができますが、取り下げないで略式手続が成立した場合は有罪が確定するので前科がつきます。早く社会に復帰できる一方で前科がついてしまうので、先にあげたようなデメリットなどをよく考えて、普通の裁判で戦うかどうか決めた方が良いと思います。

まとめ

- 禁錮以上の刑が課せられると大半の資格が取り消し、再取得可能になるまで時間がかかる

- 逮捕歴が発生した時点でアメリカへESTAで渡航できなくなる

- 12ヶ月を越える有罪判決を受けるとオーストラリアへETA (ETAs) で渡航できなくなる

世知辛い世の中になってしまいました。TokyoWesternsとしての活動を制限するつもりは全くないですが、しょうもない理由で逮捕されないように気をつけたいですね。

参考文献

- 刑事事件に慌てないための基礎知識 | 逮捕・勾留など刑事事件の弁護士はアディーレ法律事務所

- 前科と前歴、逮捕歴の違いって?前科が与える影響などを解説|ベリーベスト法律事務所 金沢オフィス

- 前科の生活への影響とは~前科者の資格制限、仕事、履歴書、海外旅行 | 弁護士法人泉総合法律事務所

- 前科とは|前科がついてしまった場合の就職や海外旅行への影響を徹底解説します | 中村国際刑事法律事務所

- 前科について詳しく知ってみよう! | 弁護士法人琥珀法律事務所

- 有罪判決を受けた人 | 在日米国大使館・領事館

- eTA FAQ

- Faqs

- 略式手続とは|略式起訴・略式命令,罰金や手続きの流れを徹底解説します | 中村国際刑事法律事務所 *略式手続・即決裁判手続 -【刑事事件専門】渋谷青山刑事法律事務所

-

執行猶予がついた場合も刑の執行を保留されているだけで有罪判決を言い渡されたことに変わりはないので、同様に制限されます。↩

2018年を振り返る

今年もいろいろあったので振り返る。2017年の振り返りはこちら

昨年に劣らずいろいろなことがあったと思う。昨年同様、メインはCTFでの活動に関する話である。

1月

幸いにも一年前のように病院のベッドの上で年を越してはいなかった。失ってから初めてその重大さに気づくものっていろいろあると思うが、健康なんかはその良い例だと思う。

2017年の12月にYan先生 (a.k.a zardus) がHITCONの帰りがてら日本に遊びに来ていて、そこで留学の誘いを受けていたがまだ決心がついていなかった。1月半ばあたりにメールを出して、親や研究室のボスに相談した後に行く決心を固めたのはここから1週間くらいだったと思う。4月から行く予定だったので時間的にはかなり余裕に見えたが、実際にはApplicationを書いたり、ビザの取得のためのDS2019を用意してもらったりで最終的にすべての用意が整ったときは出発まで1週間を切っていて、かなりギリギリだった。

2月

一応Research Specialistという肩書で大学に雇われるという扱いなので、大学の求人に応募する形でApplicationを書く。どうやら専用の求人を掲載したらしいが、Web上に掲載されるまでかなり時間がかかった。また、Applicationを提出してからAcceptされるまでさらに時間がかかった。実はRejectされるんじゃないか?と内心ヒヤヒヤしていた。

とにかくこの応募手続きでかなり時間がかかって、多分2月の半分くらいこれで溶けた気がする。

3月

正式にOffer letterを受け取ったのでビザを取得するためのDS2019という書類の発行手続きに入る。この書類の発行が結構時間がかかって、向こうから発送したよというメールをもらったのが3/16で受け取ったのが3/19だった。これを待ってからビザを取りに行く準備を始めると明らかに間に合わないので、あらかじめ予約だけ取っておいてDS2019待ち、という状況にしておいた。確かDS2019を受け取った2日後にビザの面接を受けて、その翌日くらいに発送されていたと思うが、受け取るまで少し時間がかかった。

めでたくビザを手に入れてあとは出国だけという状態になったのが確か3/25だったと思う。

留学とはいえ持ち運べる荷物はせいぜいスーツケースとリュックサックが一つずつなので、とにかく必要最低限の物しか入れなかった。

4月

出発直前に0CTF Qualsに出た。オンサイトで集まったこともあって途中までかなり良い感じだったが、予選突破にはあとちょっと足りないという状態で残り30分を迎えて頭を捻っていたところ、奇跡的に解法を思いついて残り5分のところでsubmitした。これが決め手となって決勝の出場権を獲得した。

初めてアメリカを訪れた。インターネットがないと確実に詰むのであらかじめSIMを買っておいたのが良かった。現地の空港について、Airbnbのホストに連絡を入れたところで日付を一日間違えて予約していたことが発覚して危うく初日を野宿で過ごすところだったが、幸いにも前日が空いていたので免れた。

時差ボケが本当にひどくて、一週間くらい夜中の3時に目が覚めて昼間クソ眠いみたいな状態を繰り返していた。

到着後に必要な書類手続き (主に税金関係) が結構面倒で、4月末くらいまでは広い大学構内を練り歩いたりPhoenixの社会保障事務所に行ったりしてた。

5月

研究テーマが無事に決まって進め始める。詳しいことは書かないが、先行研究に対してどう改善したかとかではなくて、新しい手法の提案なのでとにかくアイデアと実装が重要だった。

XCTFで良い成績をおさめたチームが招待されるらしい中国の謎CTFに参加した。確かCyber Mimic Defense Contestとかそんな感じの名前だったと思う。

CTFは微妙だったが運よく2位で200万くらいゲットした。(まだ賞金は振り込まれていない)

中国から戻る途中で日本に立ち寄ってDEF CON CTF Qualsに参加した。19位で終わったので今回も無理か…と思ってたらクソ多い枠のおかげで予選通過して微妙な気持ちになったのを今でも覚えている。

月末には0CTF/TCTFに参加するために再度中国へ。会場が深圳だったので香港から陸路入国しようとしてTokyoWesterns全員で彷徨っていた。

TokyoWesterns入国失敗!

— icchy (@icchyr) May 23, 2018

6月

気胸じみた痛みが発生して急遽大学の病院にかかる。結果的には気胸ではなかったが、レントゲンを撮って診断を受けただけなのに$166かかった。

Midnight Sun CTF finalsに参加するためにスウェーデンのストックホルムへ行く。途中でニューヨークに立ち寄って観光したりした。当たり前なのだがストックホルムはめちゃくちゃ寒くて、アリゾナの気候で感覚が狂っていたのもあってなかなかつらかった。

ちなみに帰りの便が遅延して、経由地であるロンドンに一日とどまる羽目になった。

見事にフラグ回収で無事にロンドンに取り残されました(は?

— icchy (@icchyr) June 18, 2018

月末にはGoogle CTF Qualsに参加してなんとか予選を通過した。

7月

WCTFに参加するためまたまた中国へ。途中で日本に数日滞在できる便を運営に取ってもらって、一時帰国中に寿司を食べに行ったりカラオケに行ったりした。WCTFではめちゃくちゃ運が良くて、なんと優勝することができた。

優勝賞金は$50000だったのだが、WCTFの運営はめちゃくちゃ優秀で、税金の分を払ってくれた上に一か月くらいで送金されてきた。どこかのいまだに払ってくれないCTF運営とは大違いである。

余談だが、帰りの飛行機が欠航になってまたしても一日中国に滞在する羽目になった。

もう既に飛行機2回乗り遅れたのでこれ以上は無いです

— icchy (@icchyr) July 4, 2018

月末にCBCTF Qualを開催した。問題は主にbinjaの人が作ったが、CBOJのジャッジシステム部分をスクラッチで書いたり他の問題をレビューしたりした。

8月

初のDEF CON CTF Finalsに参加。ラスベガスでカジノや射撃場に行ったりした。

SVDとグロックを撃ちました pic.twitter.com/eFysFGLlaJ

— icchy (@icchyr) August 13, 2018

SCTF finalsに初参加してギリギリ入賞した。ちなみに初めて韓国に行った。

TWCTF 4thを開催する。過去最高のレート97となってPlaidやHITCONとかと並んだ。

9月

CTFの合間を縫って進めていた研究のプロトタイプ実装が完成する。その後議論を経てアーキテクチャの改善などを進めていく。 大体まとまってきたところで一旦プロジェクトから抜けて、続きを日本で進めながら論文化を進めていくことにした。

ISUCON8の予選に参加する。時差が結構つらかったがなんとか予選を突破する。

帰国直前でDragon CTFに参加する。TokyoWesternsのメンバーが全然参加する気がなかったっぽいのでShellphishとして参加したところ、かなり調子が良くてなんと予選1位で通過してポーランドに行くことになった。

10月

情報科学若手の会に参加する。

この辺りの時期からPCをMacから買い替えようと思い始めてXPS15とX1 extremeを無限に比較検討していた。

運が良かったのでISUCON8本戦で優勝する。

Google CTF Finalsに参加するためロンドンへ行く。終了30分前くらいで思いついた解法が間に合わなくて、1/2くらいflagが出たところで時間切れになった。これが解けていたら多分3位だったっぽくてつらい。

11月

CBCTF finalsを開催する。システムを作るのがとにかくしんどくて、本番も結構燃えた。Ruby書いたこと全然ないのにRailsを使うのはやめたほうが良い。tyageごめん。 打ち上げの後、CBCTFに来てたDragonSectorと0daysoberと一緒にカラオケに行った。 ようやくX1 extremeを購入してDragon CTFに持っていったところ、タイミングよくMBPがCTF前日にディスプレイが映らなくなって、ほとんどセットアップしてないX1 extremeで戦うことになった。これもあと5分くらいのところでsubmitが間に合わなくて入賞を逃した。ShellphishとしてFinalsに行ったのはなかなか貴重な体験だった。

12月

RealWorld CTFに参加するため今年4回目の中国へ。普通に楽しかったし来年もあれば参加したいなあと思うくらいには良いCTFだった。イベントの規模感がとにかくすごくて、会場にはそこら中に武装した警備員がたくさんいた。

年末に35C3 CTFに参加した。filemanagerという問題はXSS Auditorの挙動を逆手に取った情報リークの手法なのだが、あと少しのところで気づかなくて解けなかった。多分これが解けていたらCTF Timeは3位のまま終わってたんじゃないかと思う。p4強いなあ

まとめ

とにかくCTFで旅をしまくった年だった。飛びすぎてJALのステータスがついたが、ほとんど運営の金である。

TokyoWesternsとしてDEFCONに参加できたので去年の目標は達成できたと思う。来年はもっと多くのオンサイトCTFで入賞したい。

来年何するかはちょっといろいろ考えがあるので、2019年のトンカツにご期待下さい。それではよいお年を。

whywaita Advent Calendar 7日目の記事です

この記事は whywaita Advent Calendar 2018 - Adventar 7日目の記事です。

twiterを開くたびに寄稿者を募っているツイートが目に入って、かわいそうだったので書きます。

whywaitaさんといえば、ISUCONで優勝したり、CTFチームTokyoWesternsにも所属していたり、多才な方ですよね。

そんな多才なwhywaitaさんに、ぜひお伝えしたいことがあります。

問題を解く気がないならSlackチャンネルに入らないでください。賞金を分ける計算が面倒です。

以上です。来年もよろしくお願いします。

運が良かったのでISUCON8で優勝しました

Webサービスのチューニングを競い合うコンテストであるISUCONの第8回本戦に出場してきました。

実際に何をやったのか、詳しい内容はwhywaitaが書いてくれているのでこちらでは補足情報などを書きます。

チームについて

実はISUCON自体に参加するのは今回が初めてではありません。 このチームは2年前に結成してISUCON6から参加していたのですが、ずっと予選落ちで本戦には一度も出場したことがありませんでした。 メンバーはwhywaita, nomeaning, icchyの3人で、TokyoWesternsというCTFチームの中でもインフラ系に明るいメンバーで構成されています。 ISUCONの存在自体は以前から知っており、出てみたいという3人でチームを組むことになりました。

ISUCON6

最初にこのチームで出たときは「院試 in 死」というチームでした。名前の通り院試に苦しんでいた学部4年生の時のチームです。

言語は特に決まっていなくて、得意な言語はnomeaning→Ruby、icchy→Pythonという感じだったので、両方試してみて良い感じの方を使っていました。

結果はほとんど覚えていませんが、学生枠での予選突破すら難しいレベルだったと思います。

予選直後にGo言語がめっちゃ強いという話を聞いて、次からGoにするかみたいな話を冗談半分でしたのを覚えています。

ISUCON7

詳しい経緯は覚えてないのですが、覆面チーム(普段使っている名前を隠したチーム)にするかという動きになり、latin_cross 入院中 latin_cross (fried_chicken,backslash,6sec_dec)というチームで出ました。誰が誰なのかわかりませんね。

この時はGo言語で実装をしていましたが、Cache-Control: publicに気づかなかったのであまり得点が上がらず予選敗退となりました。

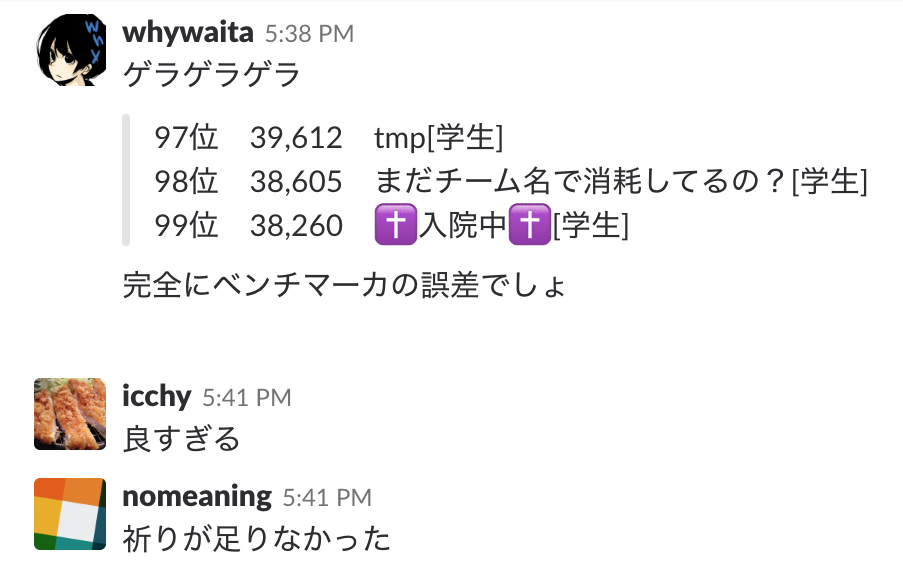

実を言うと偶然40000点くらい出た時があって、そこで止めていれば学生枠で予選突破だったかもしれません。(画像にあるtmpというチームが学生枠最後のチームです) ベンチマーカーガチャの攻略が必要だということを学びました。

ISUCON8

今回のISUCONも覆面チームで出る流れになったのですが、全然案が出なかったところリーダーであるwhywaitaのアイデアで決まりました。

なぜタイムゾーン云々の話をしているかというと、僕が4月から半年間アメリカに行っていて、予選の時はUTC-7から参加していたためです。

他の二人は日本にいましたが、つじつまを合わせるためにどっちか片方がサマータイムってことにすればええやろってことで、社会人に比べても朝早くから出勤しているnomeaningはJDTになりました。

ちなみにアメリカは18:00~2:00で、研究室から参加していたのですが、終わった後discordやtwitterやSlackに張り付いていたので朝方帰宅しました。

競技時間中はSlackでボイスチャットを繋いでコミュニケーションを取っていたのでリモートワークみたいな感じでサクサク作業できましたが、手書きで情報を共有する手段がなくて、やはり集まるのは大事ですね。

学部4年から3回目ということは全員修士2年で、少なくともwhywaitaは来年就職するため今回が学生チームとして出られる最後のISUCONだったので、今回こそは絶対に本戦行くぞと意気込んでいました。

学生枠で通れたら良いなくらいにしか思っていなかったですが、幸運にも一般枠で通過することができて結構盛り上がってました。

ISUCON本戦

初めての本戦なので結構緊張していました。 事前のマニュアルをほとんど読んでなくて、会場に入ったらまず席を確保しないといけないことを知りませんでした。 我々が到着したのは9:30くらいだったのですがほとんどの机は埋まっていて、円卓はちょっと狭かったので最終的に自販機の前のカウンターテーブルのような場所に座りました。 机が高いので椅子も高く硬く、長いこと座っているとお尻が痛くなるので結構立ったまま作業していたのですが、スタンディングデスク割といいですね。 ISUCONなのに椅子に座らないとはこれいかになんてくだらないことを考えていましたが、意外と作業しやすかったです。

競技の方ですが、whywaitaのタイムラインにもある通り最初1時間くらいはほとんど何もしていませんでした。docker-composeは手元の環境構築を楽にするための優しさなのかなと思いましたが、restartするたびにdocker-compose buildが走って厄介なので何も考えずにnginxとappを剥がしました。 MySQLはバージョンが8だったのでCentOSの上で動かすのがだるいなと思いましたが、そこはwhywaitaがやってくれたので助かりました。

あとは概ね例のタイムライン通りで、僕はコードをあまり書かずにひたすら眺めて、怪しそうだなーと思うポイントを適当に共有していたらいつのまにか高速化されていました。特に何もしてないですね。

今回優勝できたのは本当に運が良かったと思っていて、得点の減点ルールが割合によるものだったことが非常に大きいと思います。

実際takedashiはもっと多くの要素に気づいて高速化をしており、終わった直後に交わした会話からしてもこれは5万点いってるし負けたかな、という印象を受けたのですが、実際には減点で6割くらいまで得点が落ちていました。

今回のアプリケーションは決済系なので、リクエストを落としたら大きな減点に繋がるのはまあ確かに、と思いました。

顧客が増えれば増えるほどわずかなミスが命取りになるわけで、点数をあげればあげるほどエラーに注意しないといけないということですね。

競技終了1時間前に謎のfailが多発していたので安定化を真っ先にやるべきだったのですが、僕はしばらく別の高速化に取り組んでいました。

戦略としては4, 5万点を狙うよりも0にしない方を取るべきなのは当たり前で、ここは反省点です。

特にISUCON8は予選の段階でリクエストが増えてくると死ぬパターンがあったので、安定させて減点を減らすことに注力するのが最善だったのかもしれません。( enable_share を見つけたときにこうなるだろうという予感はしていました)

他の参加者と話して一番なるほどとなったポイントはやはり enable_share のABテストで、確率で返すという発想が全く思いつきませんでした。

確率でボタンが消えるなんて実際の利用者は困惑すると思いますが、サービス全体の体験が悪くなるよりかは確かにマシだと思います。

とはいえ enable_share をtrueにした状態でベンチを通過するのは必要だろうと思っていたので、結果的には良かったです。

繰り返し書きますが今回は本当に運が良かったと思います。 煽りのつもりは一切ないことを事前に断っておきますが、社会人でもあまり調子が出ない問題セットはあるということと、学生でもかなり腕の立つ人がいるということに驚きました。今回特別賞 (もっとも早く15000点を突破したチーム) はNaruseJunでしたし、予選では学生かつ一人チームであるtaildさんは全体4位でした。 懇親会で小耳に挟んだ「社会人はもうダメでこれからは学生だ」というフレーズがあって、僕は学生が社会人に安定して勝つのはまだまだ無理だと思っていますが、特定の分野なら勝てる!というケースはなくはないのかな、と思います。ただ今回は本当に運が良かったです。

本戦で学生が優勝するのは初らしく、優勝賞金100万に加えて学生優勝30万も頂いてしまいました。LINEさんありがとうございます。 パーっと使う気はないですが、アイコンにもある通りトンカツが好きなので美味しいお店を教えてもらえると喜びます。お待ちしております。

最後に、運営のみなさま本当にありがとうございました。(ガチャはありましたが)ベンチマークはサクサクで、開始時間が延期することもなく、問題も予選・本戦ともによく練られた良問でした。 次回も是非参加したいと思います。